Основним напрямком діяльності громадської організації Інформаційний центр Майдан Моніторинг з грудня 2015 року є безпека. Тому наша організація проводить розслідування впровадження системи електронного декларування в Україні. На нашу думку, в історії та поточному стані впровадження е-декларування є ознаки загроз національній та інформаційній безпеці України.

Це друга з серії публікацій, яка має завершитися документальним звітом. Діяльність здійснюється власним коштом членів організації.

З дня відкриття доступу до системи електронного декларування 15 серпня 2016 року я і мої колеги займаються відкритими дослідженнями цієї системи, історії її фінансування, розробки, впровадження та супроводу в медіа. Разом з нами працюють волонтери, які є експертами в різних галузях знань, зокрема програмісти, які знаходять дірки в системі.

На відео продемонстрована одна з дірок. Пояснення після відео.

Експерт з Service Operations Сергій Факас дочитався вимоги тендеру, переможцю якого було виділено кошти на розробку системи е-декларування, і де однозначно були сформульовані вимоги до використання cookies, абсолютно очевидно не виконані (читати тут, сторінка 26).

Проблема, про яку йдеться в відео, виправляється за 5 хвилин. Про неї відомо працівникам фірми розробника з 16 серпня, я виклала її на спеціальному форумі, мені навіть ставили там запитання. Кука (послідовність цифр для ідентифікації сесії), яка використана в відео, викладена у відкритий доступ для програмістів, нею може скористатися кожен, на момент публікації статті вона досі працює. Так саме працює код аутентифікації адреси електронної пошти при реєстрації в системі, вже тиждень той самий код.

Як використовується така вразливість для отримання персональних даних, ви могли бачити в кіно. Людина працює за комп’ютером, її кудись відкликали, інший зайшов, скористався комп’ютером для зміни даних або списування тої самої куки. Способів вкрасти куку – безліч, це один з найпростіших і найпопулярніших шляхів порушення кібербезпеки.

Система не попереджає користувача про використання куків, не питає згоди на обробку персональних даних, і не убезпечує ті персональні дані.

Форма декларації велика, там 17 сторінок, де треба ввести багато інформації, ймовірність, що людина зробить то за один раз – мінімальна. Проводяться навіть тренінги про те, як заповнювати таку декларацію.

В Європейському Союзі існує законодавство регулює використання куківі має народну назву European Cookie Law, а насправді ePrivacy directive Article 5(3), детально можете прочитати про це тут http://ec.europa.eu/ipg/basics/legal/cookies/index_en.htm

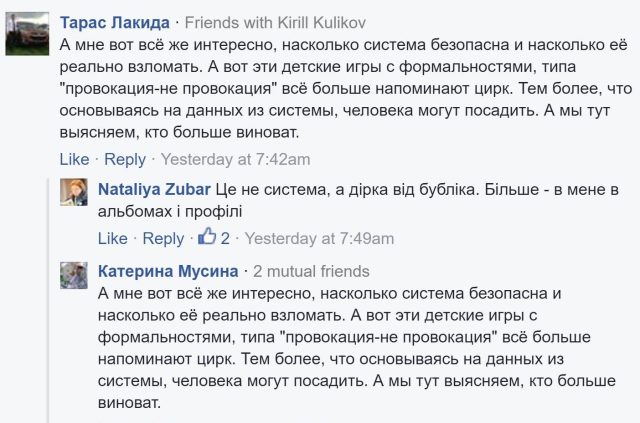

Тепер кілька коментарів від інших людей

Представьте себе, что у вас есть паспорт – это ваш логин и пароль. В принципе, вы можете предъявлять паспорт при входе на режимный объект (сайт деклараций), но чтобы вам не пришлось доставать его постоянно – вам выдают пропуск, который вы вернёте при выходе из здания. Этот пропуск – сессия, а номер на нем, который однозначно ассоциируется с паспортом, на который выписан пропуск, называется кука (cookie, печенька). Так вот вся проблема в том, что ваш пропуск продолжит действовать после того как вы вернули его охране. А если его кто-то у вас отобрал – то его будут все признавать одним лицом с вами, не сверяясь с паспортом.

Следовательно, уведя у вас куку (это довольно несложно, доступ к ним имеют, например, дополнения вашего браузера) – можно будет подавать декларации от вашего имени.

Естественно, такое положение дел юридически будет поводом заявить о несостоятельности декларации, а следовательно – избежать ответственности за её неверное заполнение

Наочна демонстрація _лише_ _одного_ зі способів хакнути “найпросунутішу” і “найбезпечнішу”, state-of-the-art систему е-декларування ім. ТОВ “Міранда”, причому цей спосіб навіть не порушує відповідну статтю ККУ. Для нетехнарів: навіть після того, як ви натиснули “вийти” з системи, до неї можна потім знову зайти без жодного ключа, тому що у вашому браузері збереглися інші ідентифікатори вас як користувача – і система приймає ці ідентифікатори, які може отримати зловмисник, маючи до вашого комп’ютера доступ або фізично, або не обов’язково фізично, якщо ваш комп’ютер скомпрометовано (наприклад, ви піймали вірус, – а й навіть і не піймали, а іншими способами).

Державні органи вчинили абсолютно правильно, не сертифікувавши цю систему, а істерики, які волали з усіх дахів про “спротив системі” – реальні шкідники, навіть якщо просто ідіоти.

По наводке Наталія Зубар (Nataliya Zubar) решил проверить, действительно ли можно подставить в другом браузере куки от залогиненого юзера в систему ввода деклараций и заставить работать систему у потенціального злоумышленника?

Увы, уровень безопастности “хуяк хуяк и в продакшен” совсем печальный даже для такого дилетанта в вебе и веб секьюрити, как я.

Указанный метод так же работает, если разлогинится в системе на целевом компьютере, т.к. куки остаются валидными, даже после логаута настоящего пользователя.

Я не уверен, но, похоже, что данную систему засудять адвокаты богатых коррупционеров за полтора часа в любом суде, а людей, которые выдали сертификаты пустят под трибунал. Не в этом ли была основная цель тех, кто подгонял и разгонял зраду касательно скорейшего запуска системы в работе? Конечно, не хочу вас ограничивать в выборе вариантов, я устану перечисллять все возможные и невозможные теории – “почему так”. Хотя, вторая теорія, которая имеет в моем мире хорошую вероятность – это то, что систему быстрее пытались спихнуть, используя общественное давление, а потом “хоть камни с неба”, т.к. при детальном осмотре это говно все равно бы рассыпалось.

Дилетантские варианты улучшения подобного софта – система с сертам, опенайди – херня на постном масле.

Хардварные токены, имеющие внутри криптопроцессор с зашитым приватным ключем пользователя, генерирующие публичный ключ, которым подписываются любые изменения аккаунта пользователя, часть подобного функціонала реализуется модулем TPM.

/Блокчейн/.

Все починається з архітектури і scope. Але соцсеті – детсад ясельна група – зосередились на окремих фрагементах системи (аутентифікація, сертифікати, функціонал порталу, навіть вже було про пенетрейшн тест- хто про шо знає) і заперечують що має існувати цілісна система побудована на технологіях, які в сукупності забезпечать належну роботу та захист всієї архитектури. І що розробник архітектури (це Міранда чи хто?) має володіти цими знаннями. Просте питання -сервери є частиною системи? Якщо так, то де вони і як забезпечено захист data transition & storage? якій перелік рисків і технологій? Хто цю частину будує і сертифікує?

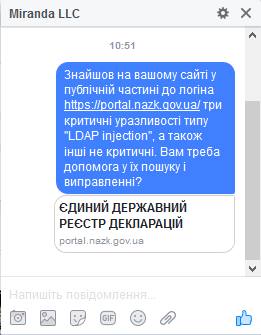

В системі є багато інших дірок. Наприклад, один з волонтерів, який подивився це відео, знайшов критичні вразливості, повідомив розробника і чекає на відповідь.

Наталія Зубар, Голова правління ІЦ «Майдан Моніторинг»

Матеріали розслідування збираються тут https://maidan.org.ua/miranda-imitation-game/

Хто дочитав – та сама кука тут